Sé que esta es una vieja pregunta, pero a menudo he querido lo que parece que quiere el OP:una biblioteca MUY simple para generar SQL básico.

Las siguientes funciones hacen precisamente eso. Les das un nombre de tabla y un diccionario que contiene los datos que quieres usar y te devuelven la consulta SQL para la operación que necesitas.

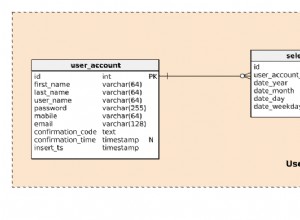

Los pares clave/valor representan nombres de campo y valores en las filas de la base de datos.

def read(table, **kwargs):

""" Generates SQL for a SELECT statement matching the kwargs passed. """

sql = list()

sql.append("SELECT * FROM %s " % table)

if kwargs:

sql.append("WHERE " + " AND ".join("%s = '%s'" % (k, v) for k, v in kwargs.iteritems()))

sql.append(";")

return "".join(sql)

def upsert(table, **kwargs):

""" update/insert rows into objects table (update if the row already exists)

given the key-value pairs in kwargs """

keys = ["%s" % k for k in kwargs]

values = ["'%s'" % v for v in kwargs.values()]

sql = list()

sql.append("INSERT INTO %s (" % table)

sql.append(", ".join(keys))

sql.append(") VALUES (")

sql.append(", ".join(values))

sql.append(") ON DUPLICATE KEY UPDATE ")

sql.append(", ".join("%s = '%s'" % (k, v) for k, v in kwargs.iteritems()))

sql.append(";")

return "".join(sql)

def delete(table, **kwargs):

""" deletes rows from table where **kwargs match """

sql = list()

sql.append("DELETE FROM %s " % table)

sql.append("WHERE " + " AND ".join("%s = '%s'" % (k, v) for k, v in kwargs.iteritems()))

sql.append(";")

return "".join(sql)

Lo usas así. Solo dale un nombre de tabla y un diccionario (o usa la función **kwargs de python):

>>> upsert("tbl", LogID=500, LoggedValue=5)

"INSERT INTO tbl (LogID, LoggedValue) VALUES ('500', '5') ON DUPLICATE KEY UPDATE LogID = '500', LoggedValue = '5';"

>>> read("tbl", **{"username": "morten"})

"SELECT * FROM tbl WHERE username = 'morten';"

>>> read("tbl", **{"user_type": 1, "user_group": "admin"})

"SELECT * FROM tbl WHERE user_type = '1' AND user_group = 'admin';"

Pero CUIDADO CON LOS ATAQUES DE INYECCIÓN DE SQL

Mira lo que sucede cuando un usuario malicioso de tu código hace esto:

>>> read("tbl", **{"user_group": "admin'; DROP TABLE tbl; --"})

"SELECT * FROM tbl WHERE user_group = 'admin'; DROP TABLE tbl; --';"

Es fácil hacer tu propio ORM improvisado, pero solo obtienes lo que ves, tienes que escapar de la entrada tú mismo :)