El entorno de múltiples nubes es una topología común e incluso se recomienda para un Plan de recuperación ante desastres (DRP), pero la seguridad podría ser un riesgo aquí, ya que necesita agregar a las comprobaciones de seguridad comunes un punto adicional o más de uno para garantizar sus datos en entornos de múltiples nubes.

En este blog, mencionaremos algunas de las comprobaciones de seguridad más comunes en un entorno PostgreSQL que se ejecuta en la nube, y lo que debe tener en cuenta cuando utiliza un entorno multinube.

Comprobaciones de seguridad para PostgreSQL en la nube

Veamos algunas de las comprobaciones de seguridad más comunes para una base de datos PostgreSQL en un entorno de nube.

Control de acceso a la base de datos

Debe limitar el acceso remoto solo a las personas necesarias y desde la menor cantidad de fuentes posibles. Usar una VPN para acceder es definitivamente útil aquí, pero también hay otras opciones como SSH Tunneling o Firewall Rules.

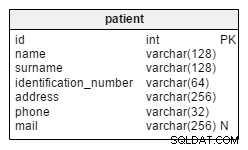

Administración de cuentas de usuario de base de datos

Hay muchas formas de mejorar la seguridad de sus cuentas de usuario.

-

Eliminar usuarios inactivos.

-

Otorgue solo los privilegios necesarios a los usuarios necesarios.

-

Restringe la fuente para cada conexión de usuario.

-

Defina una política de contraseña segura.

Instalaciones y configuraciones seguras

Hay que hacer algunos cambios para asegurar la instalación de su base de datos.

-

Instale solo los paquetes y servicios necesarios en el servidor.

-

Cambie la contraseña de usuario administrador predeterminada y restrinja el uso solo del host local.

-

Cambie el puerto predeterminado y especifique la interfaz para escuchar.

-

Habilitar complemento de auditoría.

-

Configurar certificados SSL para cifrar datos en tránsito.

-

Cifrar datos en reposo.

-

Configure el firewall local para permitir el acceso al puerto de la base de datos solo desde la red local o desde la fuente correspondiente.

Si está utilizando una base de datos administrada, algunos de estos puntos no serán posibles.

Implementar un WAF (cortafuegos de aplicaciones web)

Las inyecciones de SQL o los ataques DoS (denegación de servicio) son los ataques más comunes a una base de datos y la forma más segura de evitarlos es usar un WAF para capturar este tipo de consultas SQL o un SQL Proxy para analizar el tráfico.

Mantenga su sistema operativo y base de datos actualizados

Hay varias correcciones y mejoras que el proveedor de la base de datos o el sistema operativo lanzan para corregir o evitar vulnerabilidades. Es importante mantener su sistema lo más actualizado posible mediante la aplicación de parches y actualizaciones de seguridad.

Comprobar CVE (vulnerabilidades y exposiciones comunes) con frecuencia

Todos los días, se detectan nuevas vulnerabilidades para su servidor de base de datos. Debe consultarlo con frecuencia para saber si necesita aplicar un parche o cambiar algo en su configuración. Una forma de saberlo es revisando el sitio web de CVE, donde puede encontrar una lista de vulnerabilidades con una descripción, y puede buscar la versión de su base de datos y el proveedor, para confirmar si hay algo crítico que corregir lo antes posible.

Comprobaciones de seguridad para PostgreSQL en un entorno de varias nubes

Además de las comprobaciones mencionadas anteriormente, lo más importante para asegurar en un entorno de múltiples nubes es la comunicación entre los proveedores de la nube.

Por motivos de seguridad, la comunicación entre los proveedores de la nube debe estar encriptada y debe restringir el tráfico solo de fuentes conocidas para reducir el riesgo de acceso no autorizado a su red.

El uso de VPN, SSH o Reglas de Firewall, o incluso una combinación de ellos, es imprescindible para este punto. Debe restringir el tráfico solo de fuentes conocidas, es decir, solo del proveedor de la nube 1 al proveedor de la nube 2 y viceversa.

Conclusión

Su entorno multinube estará más seguro al verificar los puntos mencionados anteriormente, pero desafortunadamente, siempre existe el riesgo de ser pirateado ya que no hay un sistema 100% seguro.

La clave aquí es minimizar este riesgo, y para eso, debes ejecutar periódicamente herramientas de escaneo de seguridad como Nessus, buscando vulnerabilidades, y tener un buen sistema de monitoreo como ClusterControl, que no solo te permita tener tu sistema monitoreado, sino también recupere automáticamente sus sistemas en caso de falla, o incluso configure rápidamente la replicación en un entorno Multi-Cloud y administre la configuración de una manera fácil y amigable.