El modelo ACID es uno de los conceptos de teoría de bases de datos más antiguos. Incluye cuatro objetivos que todo sistema de administración de bases de datos debe tratar de lograr:atomicidad, consistencia, aislamiento y durabilidad. Si la base de datos no cumple con estos cuatro objetivos, no se considera confiable. Las bases de datos que cumplen estos cuatro objetivos se consideran fiables y compatibles con ACID.

El modelo ACID es uno de los conceptos de teoría de bases de datos más antiguos. Incluye cuatro objetivos que todo sistema de administración de bases de datos debe tratar de lograr:atomicidad, consistencia, aislamiento y durabilidad. Si la base de datos no cumple con estos cuatro objetivos, no se considera confiable. Las bases de datos que cumplen estos cuatro objetivos se consideran fiables y compatibles con ACID.

Aprendamos más sobre cada componente del modelo ACID y las estrategias utilizadas para respaldarlo.

Definición del modelo ACID

Aquí hay más detalles sobre las características del modelo ACID.

- Atomicidad. Las transacciones se componen de múltiples estados de cuenta. La atomicidad garantiza que cada transacción se trate como una sola unidad que tiene éxito o falla. Por lo tanto, si alguna de las declaraciones dentro de una transacción falla, toda la transacción falla y la base de datos permanece sin cambios.

- Consistencia. La coherencia garantiza que solo se incluyan datos válidos en la base de datos. Si una transacción viola las reglas de consistencia de la base de datos, se detendrá y la base de datos permanecerá sin cambios. Esto evita que se produzcan transacciones ilegales.

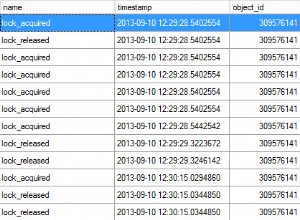

- Aislamiento. El aislamiento significa que múltiples transacciones que ocurren al mismo tiempo no se impactarán entre sí. El aislamiento admite el control de concurrencia y evita que las transacciones interfieran entre sí.

- Durabilidad. Una vez que se completa una transacción, permanecerá así, incluso si hay una falla en el sistema. La durabilidad se garantiza mediante copias de seguridad de bases de datos, registros de transacciones y otras medidas de seguridad.

Poner en práctica el modelo ACID

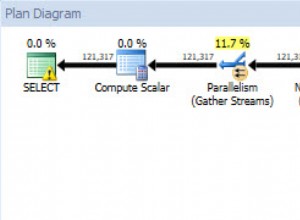

El modelo ACID se puede ejecutar usando varias estrategias diferentes. Para atomicidad y durabilidad, los administradores de bases de datos pueden usar registro de escritura anticipada (WAL) que coloca todos los datos de transacciones en un registro especial. Si la base de datos fallara, el administrador podría verificar el registro y comparar su contenido con lo que hay en la base de datos.

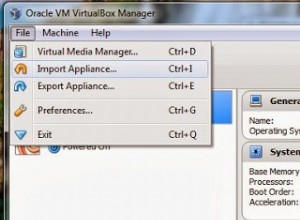

Otra estrategia es la paginación en la sombra , que es donde se crea una página oculta con contenido que se puede modificar. Las actualizaciones se agregan a la página oculta en lugar de a la base de datos real, y la base de datos solo se actualiza cuando se completa la edición.

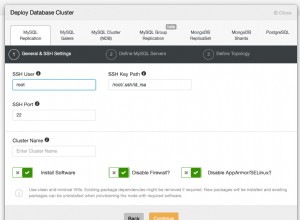

El protocolo de confirmación de dos fases es otra estrategia, ideal para sistemas de bases de datos distribuidas. Cuando se modifican los datos, se dividen en dos solicitudes:una fase de solicitud de compromiso y una fase de compromiso. En la fase de solicitud de confirmación, todas las bases de datos afectadas por la transacción deben confirmar que han recibido la solicitud y que pueden realizarla. Cuando se ha recibido la confirmación, la fase de confirmación completa los datos.

El modelo ACID puede ser difícil de entender al principio, ¡pero Arkware está aquí para hacer el trabajo pesado por usted! Llámenos y encontraremos la mejor solución de base de datos para sus necesidades.