Requiere ClusterControl 1.2.11 o posterior. Se aplica a clústeres basados en MySQL.

Durante el ciclo de vida de la instalación de la base de datos, es común que se creen nuevas cuentas de usuario. Es una buena práctica verificar de vez en cuando que la seguridad está a la altura. Es decir, al menos no debería haber ninguna cuenta con derechos de acceso global o cuentas sin contraseña.

Con ClusterControl, puede realizar una auditoría de seguridad en cualquier momento.

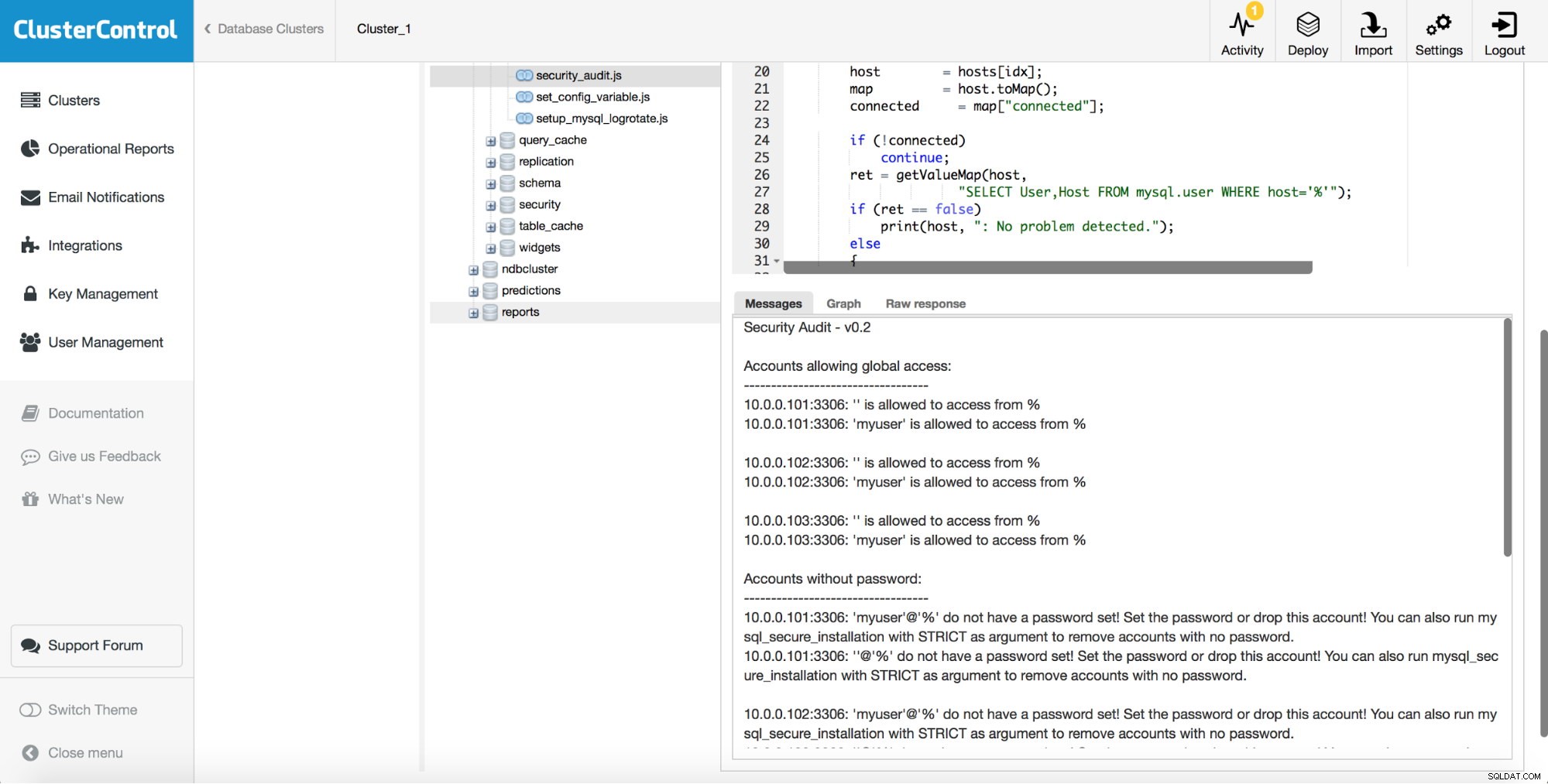

En la interfaz de usuario, vaya a Administrar > Developer Studio . Expanda las carpetas para que vea s9s/mysql/programs. Haga clic en security_audit.js y luego presione Compilar y Ejecutar .

Si hay problemas lo verás claramente en la sección de mensajes:

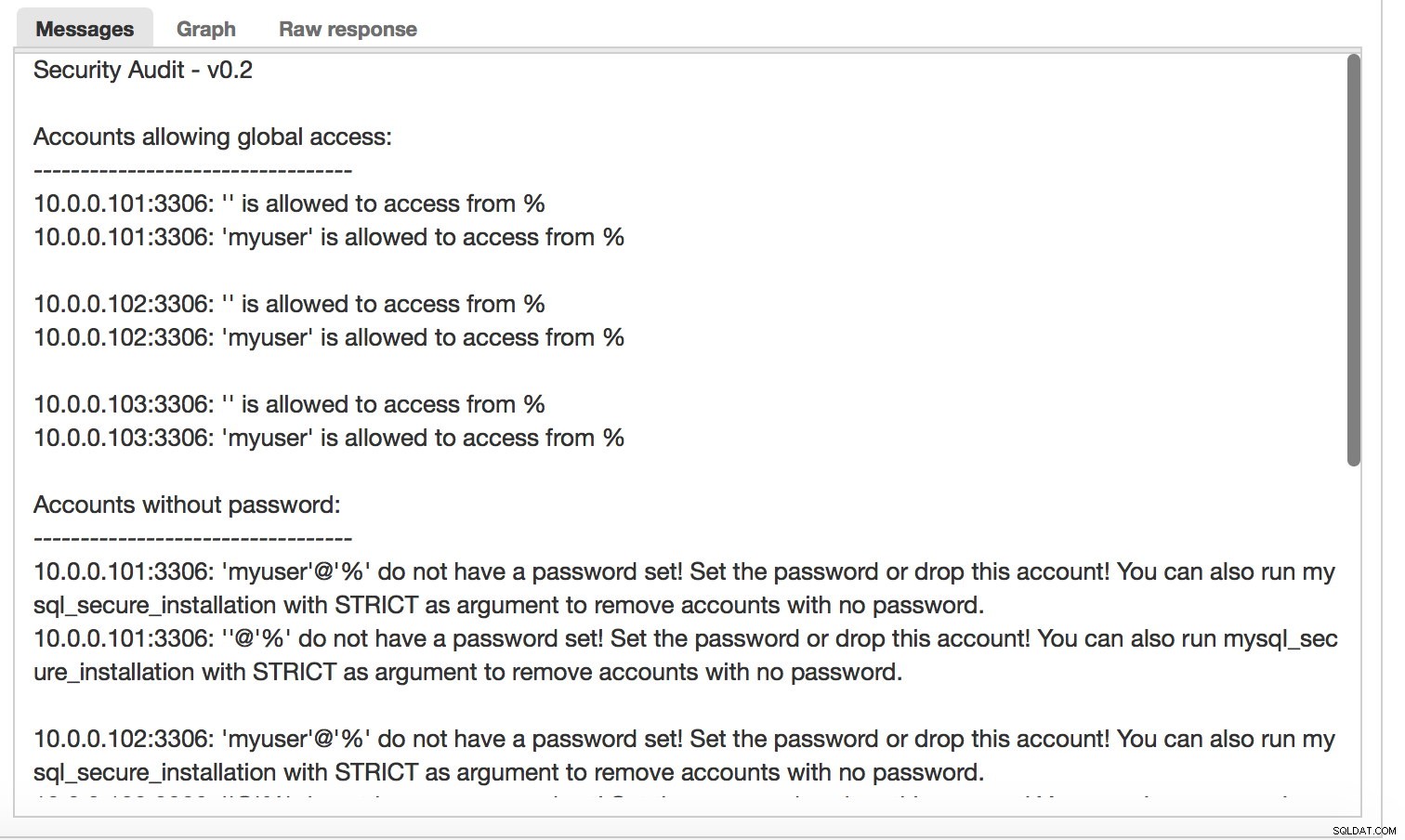

Salida de mensajes ampliados:

Aquí tenemos cuentas que pueden conectarse desde cualquier host y cuentas que no tienen contraseña. Esas cuentas no deberían existir en una instalación de base de datos segura. Esa es la regla número uno. Para corregir este problema, haga clic en mysql_secure_installation.js en la carpeta s9s/mysql/programs.

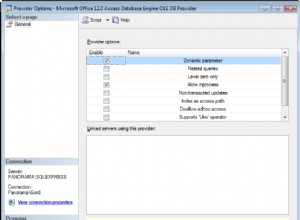

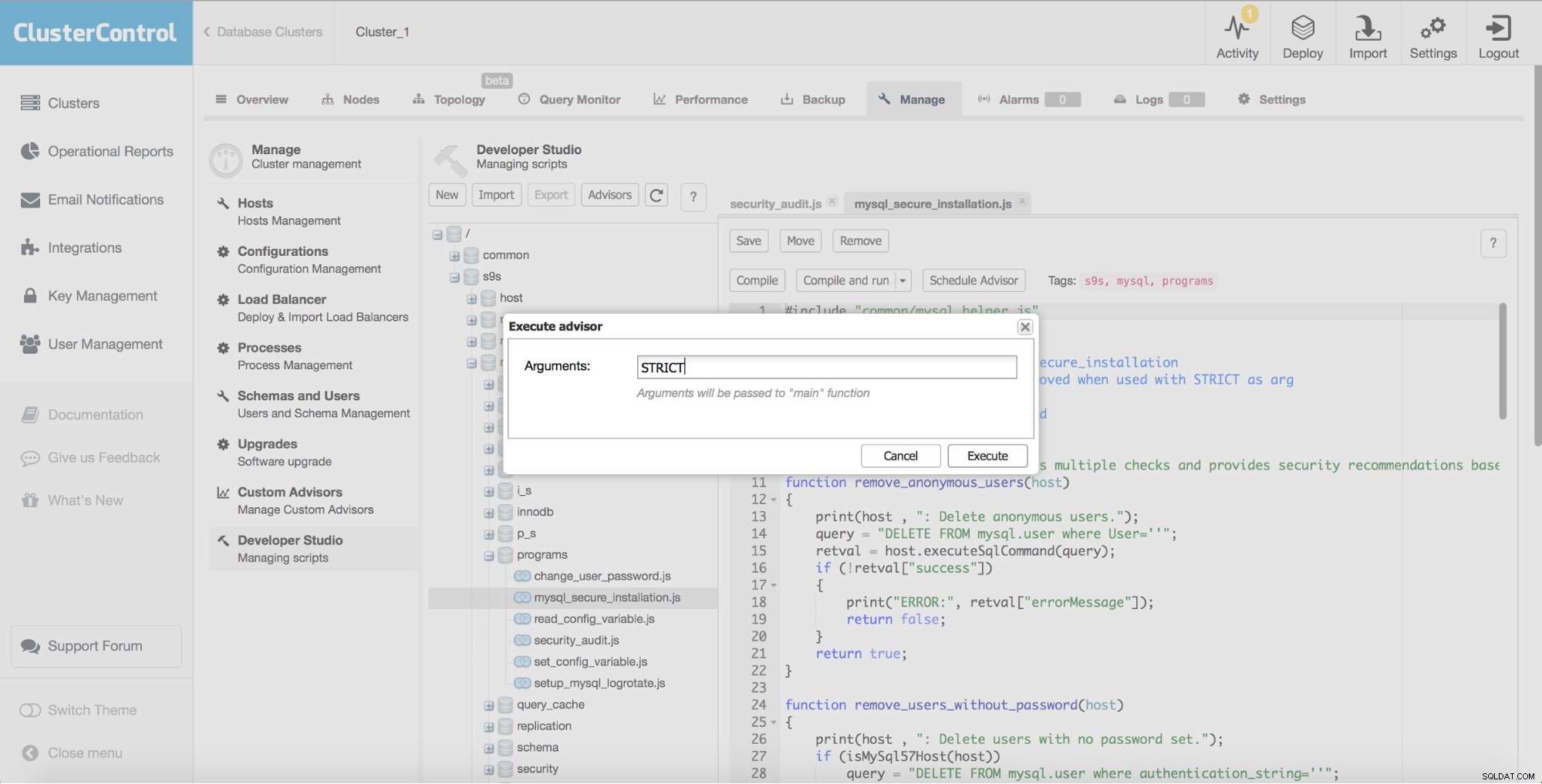

Haga clic en la flecha desplegable junto a Compilar y ejecutar y presiona Cambiar configuración . Verá el siguiente cuadro de diálogo e ingrese el argumento "ESTRICTO":

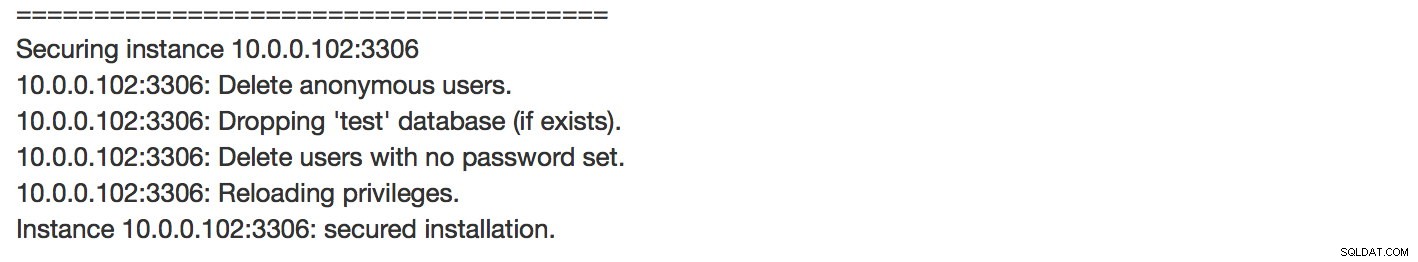

Luego presione Ejecutar . El script mysql_secure_installation.js funcionará en cada instancia de la base de datos MySQL que forme parte del clúster:

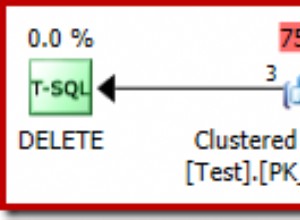

- Eliminar usuarios anónimos

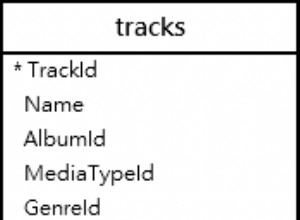

- Descartando la base de datos de 'prueba' (si existe).

- Si se proporciona STRICT como argumento para mysql_secure_installation.js, también funcionará:

- Eliminar cuentas sin contraseña.

En el cuadro Mensaje verá:

Los servidores de bases de datos MySQL que forman parte de este clúster ahora están protegidos y ha reducido el riesgo de comprometer sus datos.

Puede volver a ejecutar security_audit.js para verificar que las acciones surtieron efecto.

¡Feliz agrupamiento!

PD:¡Para comenzar con ClusterControl, haga clic aquí!